Ter uma rede Wi-Fi na sua casa é praticamente obrigatório nos dias de hoje, com tantos celulares, tablets, laptops, videogames, TVs e outros dispositivos conectados. Ao mesmo tempo, sempre há a possibilidade de que algum espertinho tenha aproveitado uma brecha mínima que você tenha deixado na hora de criar sua rede e esteja conectado em sua rede sem a sua permissão.

Existem vários modos pelos quais você pode realizar esta tarefa; a mais básica de todas é olhar os LEDs do seu roteador para ver se ele está piscando mais do que seria normal. Isso não vai funcionar, no entanto, se você tiver muitos aparelhos conectados à sua rede, já que você provavelmente não vai identificar nenhuma diferença. Também não há muito que possa ser feito para solucionar o problema por este método.

Outro modo, mais refinado, é acessar as configurações de seu roteador. Qualquer modelo, por mais simples que seja, mostrará uma lista com todas as conexões ativas no momento, possibilitando o bloqueio de qualquer atividade estranha. Infelizmente, cada roteador tem sua própria interface, com menus únicos, então é impossível detalhar como acessar esta opção (é recomendável olhar o manual), mas é necessário acessar as configurações, normalmente disponíveis no endereço http://192.168.0.1.

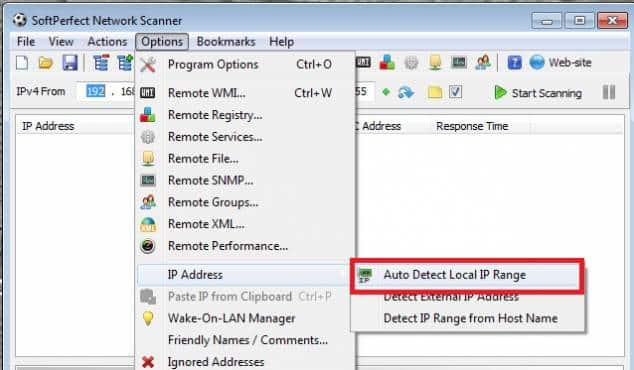

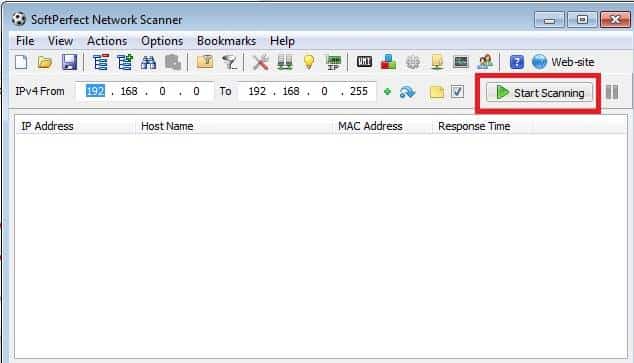

A última opção, mas não menos útil, é utilizar um programa capaz de identificar conexões estranhas. Um deles é o SoftPerfect Network Scanner, mas há vários outros similares. O software faz uma listagem de todos os IPs e aparelhos conectados na sua rede. Ele é até mesmo capaz de desligar um computador ligado.

Basta seguir o passo a passo abaixo para ver a lista de dispositivos conectados. Se você tem, por exemplo, seis aparelhos conectados na sua casa, mas a lista mostra 9 conexões, por exemplo, há alguma coisa errada.

Como criar uma rede segura e evitar conexões estranhas:

A forma mais simples de resolver este problema é resetar o roteador e mudar suas configurações para garantir que isso não aconteça de novo. Os passos abaixos não garantem totalmente a segurança de sua conexão, mas ajudam bastante e são uma camada a mais de dificuldade para possíveis ataques ou ladrões de sinal:

Trocar o nome da rede (SSID) e senha de acesso: ao instalar o aparelho em casa, éobrigatório mudar imediatamente o nome da rede e a senha de acesso. Sem isso, o equipamento usará um nome padrão de fábrica sem senha, que facilita a descoberta do modelo por um possível cibercriminoso. Com esta informação, ele pode explorar as vulnerabilidades que já são conhecidas.

Criptografia WPA2: Como dito antes, o mínimo que você deve fazer é colocar uma senha (de preferência bem forte). Depois disso, outro passo importantíssimo é definir o padrão de segurança. O WPA ou o WPA2 (prefira a segunda opção se possível) são protocolos muito mais seguros que o WEP, que pode ser quebrado com facilidade.

Desativar WPS (WiFi Protected Setup): O recurso pode gerenciar a segurança com mais simplicidade, mas é vulnerável. Em algumas horas, o PIN de 8 números pode ser quebrado por um ataque de força-bruta, deixando a rede exposta.

Ativar filtro de MAC: Com a utilização desta ferramenta, apenas os aparelhos autorizados poderão se conectar à rede. Cada dispositivo possui uma placa de rede própria, identificada por um endereço contendo uma sequência única de letras e números. Ao cadastrar esta informação no roteador, apenas os endereços cadastrados na lista de acesso poderão se conectar.

Desativar exibição do nome da rede (SSID): Ao fazer isso, sua rede fica “invisível” para outras pessoas, dificultando o direcionamento dos ataques. O problema é que será necessário digitar o nome da rede manualmente para cada novo dispositivo que se conecta.

Definir senha para modificar configurações: Além da senha de acesso à rede, é importante criar outra para mexer no roteador em si. Normalmente o equipamento vem com uma senha padrão ou, até mesmo, sem senha, criando uma brecha grave. No caso de algum cibercriminoso conseguir entrar na sua rede, ele poderá modificar o roteador para direcionar o usuário para sites maliciosos que imitam páginas legítimas, entre inúmeras outras alternativas.

Atualização de firmware: Fazer isso deve solucionar erros de segurança críticos e amplamente conhecidos. Na indústria da tecnologia, de um modo geral, um software desatualizado significa mais brechas, então a dica vale para todos os seus dispositivos.

A forma mais simples de resolver este problema é resetar o roteador e mudar suas configurações para garantir que isso não aconteça de novo. Os passos abaixos não garantem totalmente a segurança de sua conexão, mas ajudam bastante e são uma camada a mais de dificuldade para possíveis ataques ou ladrões de sinal:

Trocar o nome da rede (SSID) e senha de acesso: ao instalar o aparelho em casa, éobrigatório mudar imediatamente o nome da rede e a senha de acesso. Sem isso, o equipamento usará um nome padrão de fábrica sem senha, que facilita a descoberta do modelo por um possível cibercriminoso. Com esta informação, ele pode explorar as vulnerabilidades que já são conhecidas.

Criptografia WPA2: Como dito antes, o mínimo que você deve fazer é colocar uma senha (de preferência bem forte). Depois disso, outro passo importantíssimo é definir o padrão de segurança. O WPA ou o WPA2 (prefira a segunda opção se possível) são protocolos muito mais seguros que o WEP, que pode ser quebrado com facilidade.

Desativar WPS (WiFi Protected Setup): O recurso pode gerenciar a segurança com mais simplicidade, mas é vulnerável. Em algumas horas, o PIN de 8 números pode ser quebrado por um ataque de força-bruta, deixando a rede exposta.

Ativar filtro de MAC: Com a utilização desta ferramenta, apenas os aparelhos autorizados poderão se conectar à rede. Cada dispositivo possui uma placa de rede própria, identificada por um endereço contendo uma sequência única de letras e números. Ao cadastrar esta informação no roteador, apenas os endereços cadastrados na lista de acesso poderão se conectar.

Desativar exibição do nome da rede (SSID): Ao fazer isso, sua rede fica “invisível” para outras pessoas, dificultando o direcionamento dos ataques. O problema é que será necessário digitar o nome da rede manualmente para cada novo dispositivo que se conecta.

Definir senha para modificar configurações: Além da senha de acesso à rede, é importante criar outra para mexer no roteador em si. Normalmente o equipamento vem com uma senha padrão ou, até mesmo, sem senha, criando uma brecha grave. No caso de algum cibercriminoso conseguir entrar na sua rede, ele poderá modificar o roteador para direcionar o usuário para sites maliciosos que imitam páginas legítimas, entre inúmeras outras alternativas.

Atualização de firmware: Fazer isso deve solucionar erros de segurança críticos e amplamente conhecidos. Na indústria da tecnologia, de um modo geral, um software desatualizado significa mais brechas, então a dica vale para todos os seus dispositivos.